主观评分:8/10

1. Abstract

DNS amplification has been instrumental in over 34% of high-volume network DDoS attacks, with some floods exceeding 300 Gbps. Today’s best practices require Internet-wide cooperation and have been unable to prevent these attacks. In this work, we investigate whether these best practices can eliminate DNS amplification attacks and characterize what threats remain. In particular, we study roughly 130 million DNS domains and their associated servers to determine the DNS amplification potential associated with each. We find attackers can easily use these servers to create crippling floods and that few servers employ any protection measures to deter attackers.

DNS放大在34%以上的高流量网络DDoS攻击中起到了重要作用,有些流量超过300Gbps。如今最好的方法是需要整个互联网范围内的合作,并且已经无法防止这些攻击。在这项工作中,我们研究了这些方法是否能够消除DNS放大攻击,并描述了仍然存在哪些威胁。特别是,我们研究了大约1.3亿个DNS域名及其相关服务器,以确定与每个域名相关的DNS放大潜力。我们发现攻击者可以轻易地利用这些服务器来制造攻击流量,而且很少有服务器采用任何保护措施来阻止攻击者。

2. Contributions

评估权威服务器被利用为放大器的风险

使用了9个top-level domains(TLDs)中注册的130million(1.3亿个域名)和它们相关的DNS服务器,评估他们的放大系数。遇到最大的放大是44MB->1799MB,40.87倍。

明确Rate-Limiting的采纳率

探测了1million(一百万)台DNS服务器,判断它们是否使用了rate-limiting,结论是只有10.23%的服务器使用了rate-limiting。

3. 重要概念

A record vs. ANY record:ANY能明显的带来放大系数的提升,但是不太常用,可能被过滤掉。A记录使用频繁,很难将攻击流量中合法流量中区分,如果主机过滤掉A记录,则它上不了Internet了。因此,一些攻击者更常使用A记录来逃避检测,而有些则为了更大的放大系数而使用ANY记录。

EDNS(extension mechanisms for DNS):EDNS可以突破DNS包512 bytes的限制,得到更大的返回包。但是EDNS的请求包需要增加OPT字段,大小为11 bytes。

4. 实验

4.1 实验数据

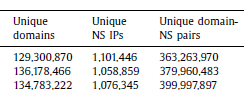

zone files(包含了host names和domain+IP),分为3个数据集。

4.2 实验方法

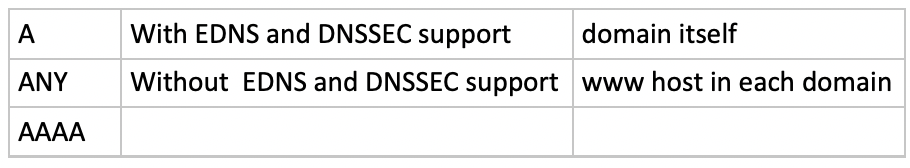

发送12种请求:3*2*2=12

程序设计:

程序包含以下两个部分:

- querying process:并行的发送请求。

- capture process:收集和存储数据,因为网络丢包的忽略,将请求时间和接收到的responses对应。

4.3 实验结果

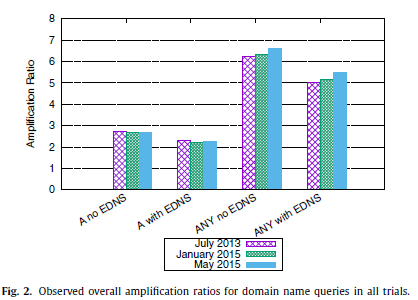

使用EDNS反而会降低放大系数,因为增大的请求包(11 bytes的OPT record),但是只有很少一部分的返回包能超过512bytes,因此攻击者很少从EDNS中受益。with EDNS的理想最大放大系数为4096/(N+28),N是域名的长度,在作者的数据集中 average N = 17,所以最大放大系数为91.02,但实际的放大系数远小于这个值。

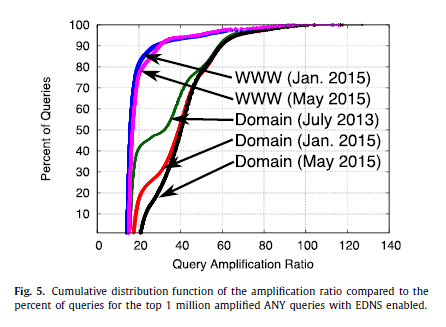

攻击者需要关注那些能得到较大放大倍数的domains,EDNS能帮助攻击者发送随机的domains请求,在放大倍数最大的top 1 million返回中,EDNS能显著的提高放大倍数,最大的放大倍数出现在EDNS+ANY的组合中。但是很少有合法的流量使用ANY类型的请求,因此使用A类型的多,可以达到18.99的放大倍数。

domain比带www的domain的放大系数要大。

攻击者需要使用大量的,分布式的放大器,如果只关注在一些放大倍数很大的DNS上,那DNS的带宽将成为攻击性能的瓶颈,更糟糕的是防御者很容易过滤掉放大器的IP。

比较

使用ANY类型请求www的放大系数比使用ANY类型请求domain的放大系数要小,使用A类型请求则二者差不多。

使用A类型请求www域名时,90%以上的情况会得到更大的放大倍数;

使用ANY类型请求www域名时,只有25%的情况会得到更大的放大倍数。

因此,攻击者使用A类型请求对于domain或specific well-known hosts within a domain, such as www,二者得到的放大倍数是相似的,但为了得到更大的放大倍数,则需要使用ANY类型的请求。

- DNSNES对于高放大倍数的攻击具有突出贡献,并随着DNSSEC的部署,这一贡献正在逐步提高。